Writeup OSINT - Edition 2025

Table des matières

Dans cet article, nous vous présenterons les différentes solutions aux challenges du Jeanne d’Hack CTF 2025 pour la catégorie OSINT.

Rue oubliée

Les sources du challenge sont disponibles ici.

Ce challenge est un challenge d’introduction permettant aux débutants de s’initier à l’OSINT.

Énoncé Dans un monde où se mêlent chevaliers et machines, une image mystérieuse a refait surface. Elle contient un indice crucial : le nom d’une rue oubliée. En vous appuyant sur vos compétences d’enquêteur cyber-médiéval, analysez l’image pour retrouver ce lieu.

Format de flag : JDHACK{rue_du_osint_intro} (tout en minuscule, en remplaçant les espaces par _ )

L’idée du challenge était de proposer une introduction à l’OSINT pour les débutants. Le but du challenge est de trouver la rue correspondant à cette image :

Grâce à une recherche par image inversée sur Google, on tombe rapidement sur la rue en question et le flag : JDHACK{route_du_pin_sec}.

Pionniers

Les sources du challenge sont disponibles ici.

Énoncé Vous avez une requête de votre Roi en tant qu’écuyer de l’information et de l’histoire : Faire un documentaire sur les débuts d’Internet. Votre IA personnelle d’écuyer ne fonctionnant plus, vous devez faire le travail… Voici plusieurs questions pour bien vous aiguiller dans votre dur labeur :

- Qui a écrit la RFC 1 et quelle est l’année de publication ?

- L’auteur fait partie d’un temple d’Internet, il fait partie de la catégorie pionners, combien y a t’il de personne dans la catégorie pionniers en 2012 ?

- Un francais faisant partie de ces pionners en 2012 travaille depuis 2012 sur un nouvel internet, quel est le sigle de ce

"nouvel internet"?- Une alternative à l’ICANN a aussi été créé par cet homme, comment s’appele t’elle ?

Format de flag :

JDHACK{victor_hugo_2021_42_anssi_icann_v2}(Tout en minuscules, espaces et tirets remplacés par_)

Pour résoudre ce challenge, voici les réponses aux questions posées :

-

Qui a écrit la RFC 1 et quelle est l’année de publication ? La RFC 1 a été écrite par Steve Crocker et a été publiée le 7 avril 1969.

-

L’auteur fait partie d’un temple d’Internet, il fait partie de la catégorie pionniers, combien y a-t-il de personnes dans la catégorie pionniers en 2012 ? En 2012, il y avait 14 personnes dans la catégorie des pionniers de l’Internet.

-

Un Français faisant partie de ces pionniers en 2012 travaille depuis 2012 sur un nouvel internet, quel est le sigle de ce “nouvel internet” ? Le sigle de ce “nouvel internet” est RINA (Recursive InterNetwork Architecture).

-

Une alternative à l’ICANN a aussi été créée par cet homme, comment s’appelle-t-elle ? L’alternative à l’ICANN créée par cet homme s’appelle Open Root.

En concaténant l’ensemble de ces informations, on obtient le flag : JDHACK{steve_croker_1969_14_rina_open_root}.

Manoir

Ce writeup à été réalisé par TheMarshOtter.

Les sources du challenge sont disponibles ici.

Enoncé Un ami adore les histoires d’horreurs, il parcoure les vastes valons et vallees d’Internet pour trouver des histoires de manoirs hantés. Il a trouvé un manoir qui l’a intrigué, il a besoin de votre aide pour trouver des informations sur ce manoir. Aidez le s’il vous plait, personnellement je n’aime pas les histoires d’horreurs… Son nom est 618033ta , je n’ai pas plus d’informations sur lui.

Où se trouve le manoir, les coordonnées GPS ?

Un challenge très facile et très rapide à terminer si on ne se fait pas avoir. Pour commencer, on a simplement un pseudo “618033ta” et le fait que l’on cherche les coordonnées d’un manoir. On commence par chercher le pseudo 618033ta sur Internet et on tombe en premier lieu sur ce site, donc on regarde :

Dès l’introduction, on remarque qu’il s’agit d’un site d’urbex. On commence donc à rechercher des manoirs tout en continuant à chercher des informations sur le pseudo. En utilisant des logiciels comme Sherlock, on trouve tout cela :

$ docker run -it --rm sherlock/sherlock 618033ta

[*] Checking username 618033ta on:

[+] Asciinema: https://asciinema.org/~618033ta

[+] BiggerPockets: https://www.biggerpockets.com/users/618033ta

[+] Mydramalist: https://www.mydramalist.com/profile/618033ta

[+] NationStates Nation: https://nationstates.net/nation=618033ta

[+] NationStates Region: https://nationstates.net/region=618033ta

[+] NitroType: https://www.nitrotype.com/racer/618033ta

[+] YouTube: https://www.youtube.com/@618033ta

[+] v0.dev: https://v0.dev/618033ta

[*] Search completed with 8 results

En regardant un par un chaque lien, on tombe sur Asciinema (SPOILER : on peut le trouver en mettant le pseudo, mais on n’a pas eu cette chance). On tombe ainsi sur ce profil avec une vidéo qui parle de manoirs :

On y trouve une URL qui est familiaire: http://www.618033.fr/colimacon. Et en allant sur ce site

on trouve le manoir que l’on recherche.

On note alors le manoir Colimaçon sur google et au premier lien https://www.geo.fr/voyage/l-histoire-du-manoir-colimacon-un- celebre-lieu-d-urbex-221287

On le retrouve directement, on apprends sur ce site ces infos.

Manoir Colimaçon, Manoir Joachim Kroll, Château des Écrennes… Tous ces noms désignent un même lieu : le Château de la Loge des Prés. Située en Seine-et-Marne, cette propriété abandonnée est devenue un haut lieu de l’urbex (exploration urbaine).

Direction Google Map en Seine-et-Marne dans les Ecrennes cela va être rapide notre zone de recherche, c’est ça

Sur les photos, on voit qu’il y a des arbres, donc on supprime toute la partie à gauche et on se concentre sur les arbres. On relit rapidement le site geo.fr, et il est indiqué que la maison se trouve dans les bois, à proximité d’une ferme, donc à ce niveau, c’est réglé. Et le voilà à côté d’une ferme:

Les coordonnées sont 48.489912773963624, 2.8620964487287894.

On adapte au format : JDHACK{48.489_2.862} Félicitation, On a terminé le Challenge du Manoir !!!!!

Ciné mystère

Ce writeup à été réalisé par Babykimchi.

Les sources du challenge sont disponibles ici.

Enoncé Vous avez été contacté par un mystérieux individu qui vous a envoyé une photo d’une scène de film. Il vous demande de trouver de nombreuses informations, et de retourner dans le passé pour trouver des réponses à ses questions.

- De quel film provient cette image ?

- Comment s’appele l’ancien phare en ruines à côté de l’endroit où a été prise cette scène-photo ?

- Quel est la traduction en provencal de la première partie du nom du phare ? (Traduction commencant par un P)

Pour commencer ce challenge, il faut tout d’abord télécharger l’image cine_mystere.png :

La première étape est de savoir de quel film provient l’image. Pour ceux qui ont vu ce chef-d’œuvre, pas besoin de faire une recherche par image, c’est bien le Comte de Monte Cristo 2024 (si on ne l’a pas encore vu, FONCEZ).

Le flag commence donc par JDHACK{le_comte_de_monte_cristo…

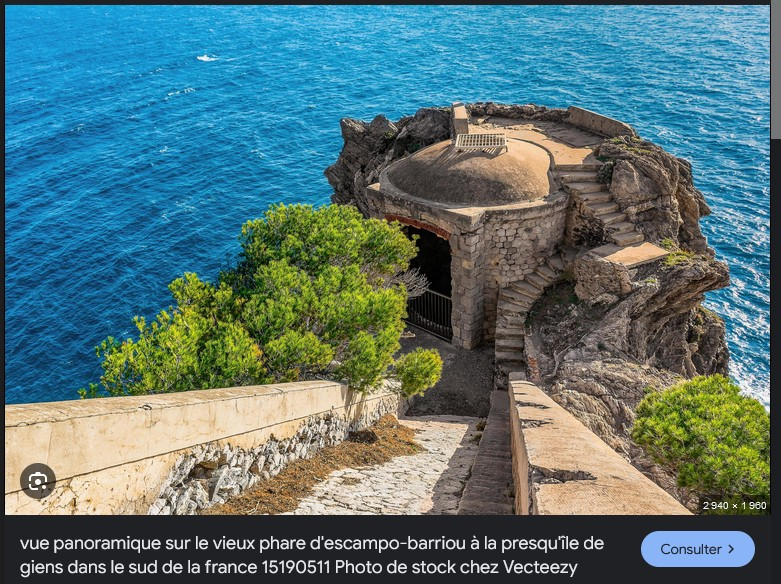

La seconde étape consiste à trouver le nom du phare proche de l’endroit de la photo. Cette fois, une petite recherche internet est nécessaire afin de localiser le lieu où a été tourné le film :

Le lieu en question s’appelle “la presqu’île de Giens”, hop on cherche donc maintenant “phare presqu’île de Giens” et on trouve dans la section image :

Et voilà ! Nous avons le nom du phare et donc la 2ème partie de notre flag : JDHACK{le_comte_de_monte_cristo_escampo_bariou…

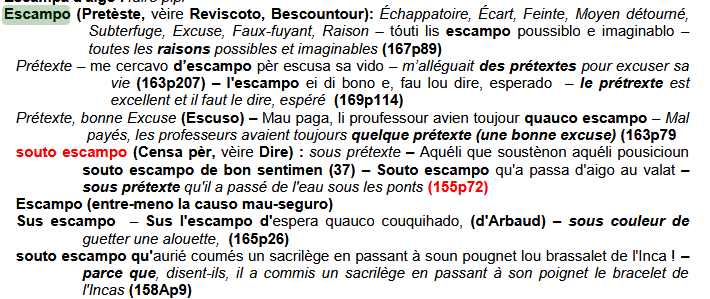

La troisième et dernière partie de ce flag consiste à traduire à partir du provençal le premier mot du nom du phare, soit ici “ESCAMPO”. Malheureusement, Google Traduction ne reconnaît pas le provençal. Pas grave !

Cherchons un dictionnaire provençal-français en ligne !

On peut utiliser ce site : https://lengo.hb-prov.fr/ qui propose un dictionnaire complet en format PDF ! Un CTRL+F sur le site pour trouver le mot ESCAMPO :

On sait que le mot doit commencer par la lettre p, on a donc le mot “prétexte” ! Comme le veut le format du flag, pas d’accent :

JDHACK{le_comte_de_monte_cristo_escampo_bariou_pretexte}

Symboles perdus

Ce writeup à été réalisé par Babykimchi.

Les sources du challenge sont disponibles ici.

Enoncé: Une image captivante révèle des symboles artistiques anciens mélangés à des éléments modernes. Ces motifs, empreints d’une époque révolue, sont dissimulés au milieu de détails technologiques contemporains. Votre mission est de décoder ces signes mystérieux en utilisant des outils technologiques actuels. Trouvez l’adresse de l’endroit où a été prise cette photo. Ensuite regardez bien le magasin à l’adresse et suivez le lapin blanc qui aime bien les carottes, et vous trouverez le flag.

Li4gLi0uLiAvIC4gLi4uIC0gLyAtLi0uIC0tLSAtLS0gLi0uLiAvIC0uLS4gLiAvIC0uLS4gLSAuLi0uIC8gLS4gLS0tIC0uIC8gLi4tLS4u.png

(je vous jure que j’ai écarquillé les yeux en voyant ça)

On sait jamais, dans un challenge d’OSINT, tous les détails sont bons à analyser, peut être est-ce un indice ?

D’après un hash identifier, c’est de la base64, et après traduction, je tombe sur une chaîne en morse :

.. .-.. / . ... - / -.-. --- --- .-.. / -.-. . / -.-. - ..-. / -. --- -. / ..--..

Une fois décodé, on obtient “IL EST COOL CE CTF NON ?”. Bon… on ne se décourage pas, ce n’est que le début.

Avant de creuser plus sur ce sujet, on est intrigué par l’image en lien avec l’énoncé du CTF. On y voit des symboles bretons, le lapin blanc d’Alice, mais surtout, on reconnaît du braille !

C’est parti pour une traduction en braille : “SYMBOLES_PERDUS”

SU-PER ! Le titre du chall…

Assez perdu de temps, on s’attaque au vrai problème : l’image du mur !

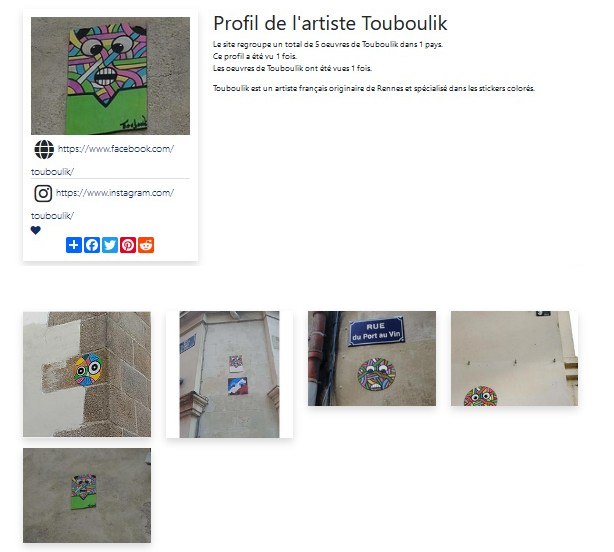

On l’inspecte à l’œil nu pour commencer, et on aperçoit très vite ce sticker en haut :

“Touboulik” écrit dans la bouche de ce charmant petit bonhomme sticker ! On recherche donc “Touboulik street art” sur Google, et on tombe sur un profil sur le site www.street-artword.com du nom de Touboulik, et effectivement, ça a tout l’air d’être le même artiste.

En ce baladant sur le profil et en cliquant sur la 3ème photo (celle avec le panneau de la rue du Port au Vin), je trouve ça :

BINGO ! On a retrouvé l’image source du challenge !

En cliquant sur l’image, on obtient l’adresse exacte : 20 Rue de la Fosse, Pass. Pommeraye, 44000 Nantes, France.

Maintenant, un petit tour sur notre ami Maps pour en découvrir plus sur l’adresse !

Trop chouette, c’est exactement là ! Je me souviens de l’énoncé du chall « Ensuite regardez bien le magasin à l’adresse et suivez le lapin blanc qui aime bien les carottes » Très bien, allons nous intéresser sur le magasin Cotélac, hmmm peut être dans les avis Google ?

Trop chouette, c’est exactement là ! On se souvient de l’énoncé du challenge : “Ensuite, regardez bien le magasin à l’adresse et suivez le lapin blanc qui aime bien les carottes”. Très bien, intéressons-nous au magasin Cotélac, hmmm peut-être dans les avis Google ?

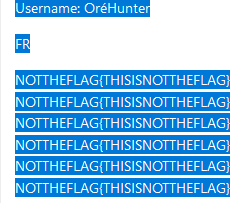

Ohlalala, mais c’est parfait ça !! Le lapin et ses carottes sont bel et bien dans les avis du magasin ! Néanmoins, rien sur son profil Google, on va se focaliser sur son pseudo “OréHunter Lapin Blanc”.

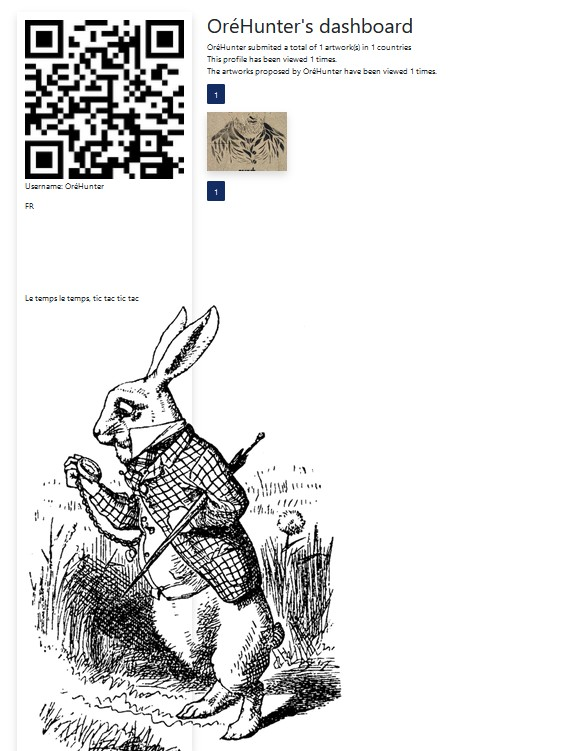

Une simple recherche Google et on tombe nez à nez avec un nouveau profil sur Street Artwork, le site de tout à l’heure : https://www.street-artwork.com/en/public-profile/809

Voilà le profil d’OréHunter :

Spoiler : le QR code est un RickRoll, je me suis fait avoir ._.

Encore un petit prank dans la description de l’utilisateur, c’est vraiment pas sympa !

Mais attendez… le temps le temps tic tac tic tac… En tant qu’Osinteur professionnel, vous avez peut être vous aussi la même idée que moi ? Hop, le lien de la page dans la WaybackMachine, un snapshot le 22 août 2024 à 12h05 :

On obtient alors le flag: JDHACK{7hIs_!$_the_VrAI_Fla9_L@p1N_8LAnC}

Dragons et Robots

Les sources du challenge sont disponibles ici.

Enoncé: Les dragons ancestraux sont en guerre contre des robots futuristes. J’ai appris qu’un des derniers dragons se cache dans un lieu secret. Il se pourrait que ce dragon ait volé le drapeau de mon petit royaume. Je n’ai réussi à obtenir qu’un seul indice : une image représentant également un dragon. Je pense que cette image détient des informations qui pourrait vous guider vers l’endroit où se cache le dragon. Trouvez le dragon caché, et vous retrouverez le drapeau perdu de mon royaume.

1. Analyse de l’image

Nous avons l’image suivante :

Une recherche sur Internet ne donne pas grand chose et nous n’arrivons pas à retrouver l’image exacte (à part des dragons forcément..). Nous allons donc examiner les informations de l’image. Nous avons l’outil exiftool comme ceci : (Nous avons aussi beaucoup d’outils en ligne permettant de faire l’analyse)

exiftool output.png

Nous avons pas mal d’informations sur l’image mais nous pouvons voir qu’il y a quelque chose d’étrange, avec un warning :

Warning : [minor] Trailer data after PNG IEND chunk

Hmm intéressant, cela voudrait dire qu’il y a des informations en plus après les informations de l’image (chunk PNG IEND).

Nous testons la commande strings sur l’image :

strings output.png

...

IEND

COMPTE-GMAIL:f6258c5e06b5d6227b1d8bed00901c57

COMPTE-GMAIL:f6258c5e06b5d6227b1d8bed00901c57

Bingo, nous avons une information, compte gmail avec ce qui semble être un hash.

2. Recherches par email

Avec l’information trouvée nous pouvons utiliser des outils de recherches par email. Nous avons les outils de OSINT-FR (https://osintfr.com/fr/outils/), nous allons donc utiliser l’outil Holehe.

Nous avons donc le compte gmail, donc soit f6258c5e06b5d6227b1d8bed00901c57@gmail.com , soit 030428942ying@gmail.com en cassant le hash avec Crackstation.

Nous avons donc la commande suivante :

holehe f6258c5e06b5d6227b1d8bed00901c57@gmail.com --only-used

holehe 030428942ying@gmail.com --only-used

La premiere commande ne renvoit aucun site. La deuxième cependant renvoit bien un résultat :

*****************************

030428942ying@gmail.com

*****************************

[+] any.do

[+] en.gravatar.com / FullName yingyang42 / https://gravatar.com/angelcolorfule00ae625f7

[+] wordpress.com

Nous avons directement un lien et beaucoup d’informations sur gravatar, nous allons donc regarder ce site :

![]()

3. Analyse des sites

Nous pouvons voir que nous avons beaucoup de liens différents mais qui pointent à chaque fois vers le site mais sans le profil.

Nous pouvons donc prendre les sites et ajouter/modifier le pseudo obtenu yingyang42 pour obtenir le profil du dragon. (Nous pouvons aussi utiliser Sherlock)

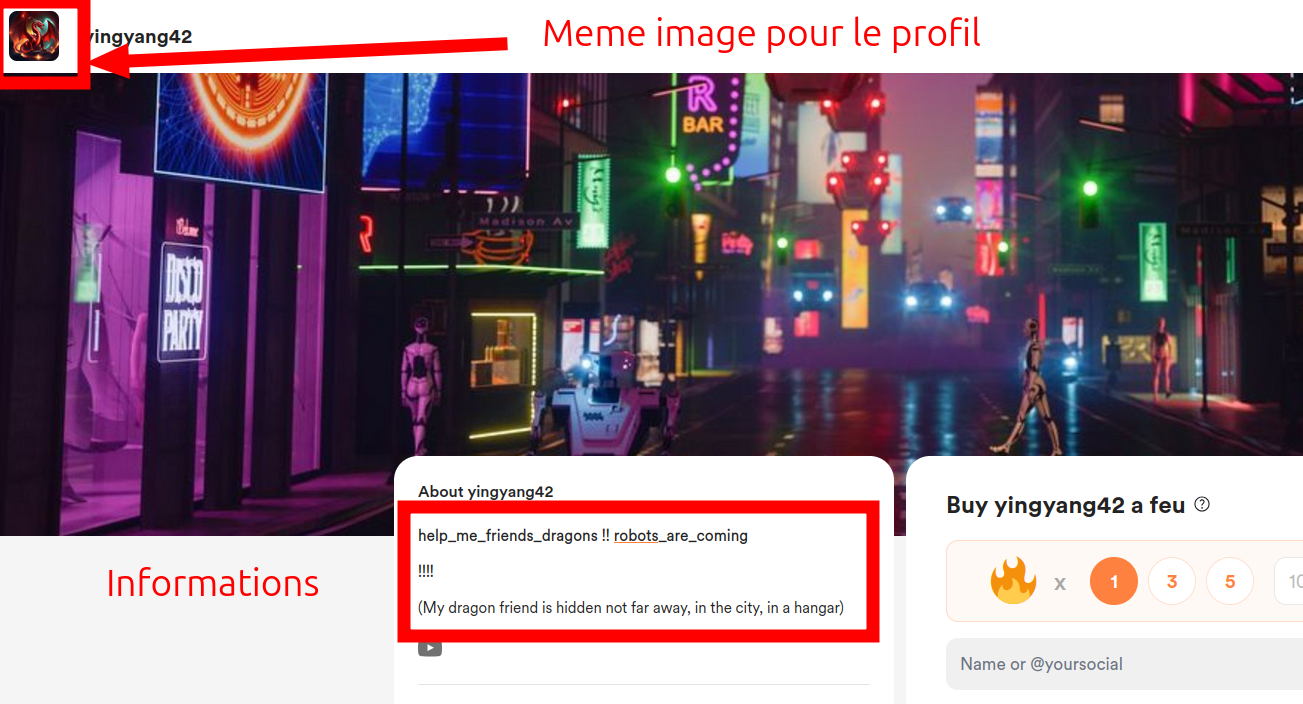

Nous pouvons voir que nous obtenons sur le site buymeacoffee le profil comme ceci : (https://buymeacoffee.com/yingyang42)

Nous avons le RickRoll récent de 2022, attention de ne pas se faire avoir..

Mais nous avons surtout les informations suivantes :

help_me_friends_dragons !! robots_are_coming

(My dragon friend is hidden not far away, in the city, in a hangar)

Et un lien sur le mot robots : https://pixabay.com/fr/photos/robots-rouill%C3%A9s-osnago-italie-1505297/.

4. Robots en Italie et Hangar Burger

Nous avons donc les robots suivants :

En faisant des recherches (ou juste dans le titre du lien) nous avons la localisation : Osnago en Italie.

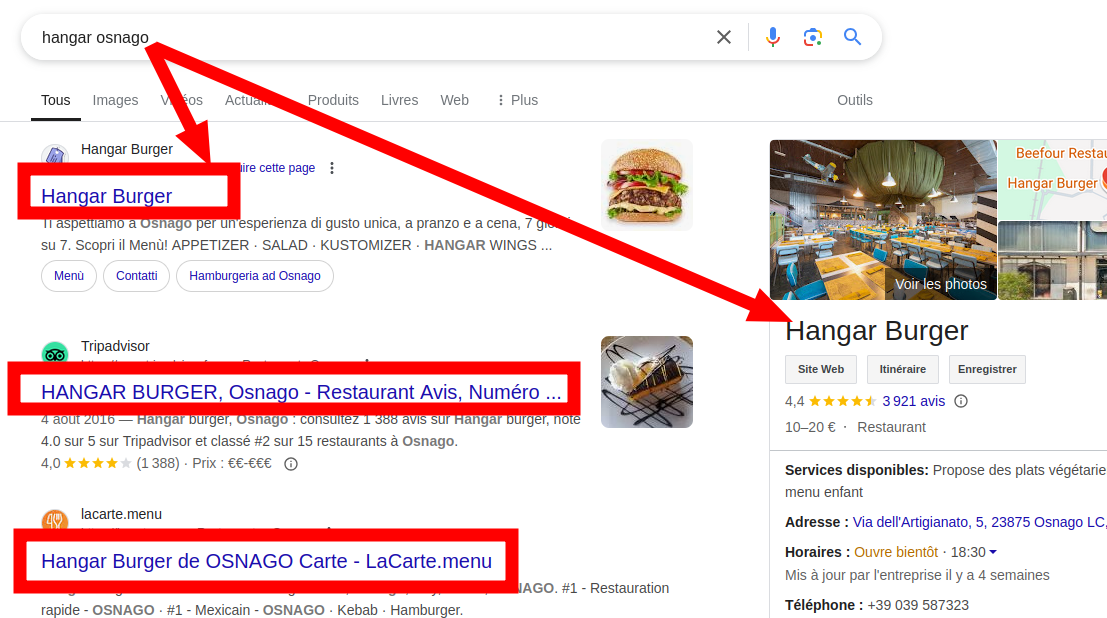

Nous allons donc chercher un hangar car l’autre dragon est apparemment caché dans un hangar. Nous allons chercher sur Internet “hangar osnago” et nous tombons directement sur un restaurant comme ceci :

Le dragon est apparemment caché dans le hangar, en effet en regardant les avis sur Google du restaurant le premier avis est un dragon qui se cache, hmm étrange… :

Nous avons le nom du dragon : Dragon123 Trégor.

5. Dragon123 Trégor

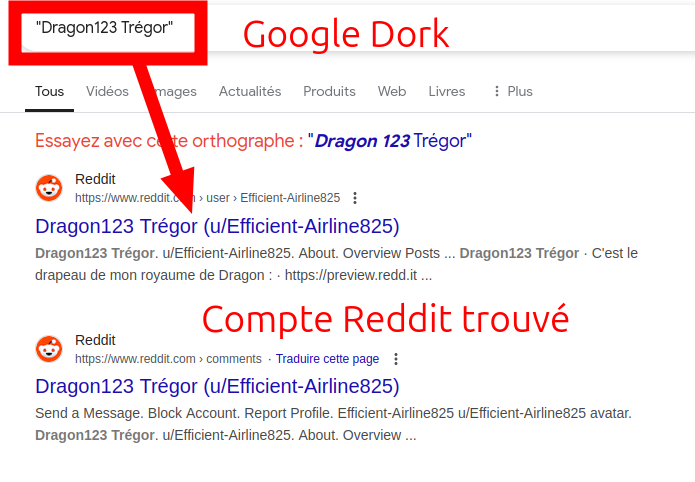

Nous pouvons chercher l’information Dragon123 Trégor sur Google et nous obtenons le résultat suivant :

Nous obtenons un post sur Reddit avec les informations suivantes :

Voici le flag dans une certaine base... :

JJCEQQKDJN5UI4RUM4YG4427KIYGEMDUONPTGVDFOJXGC3C7K42HEXZRONPUGMDNGFXGO7I=

Dragon123 Trégor

On utilise la magie de https://gchq.github.io/CyberChef/ et hop on obtient le flag.

Flag : JDHACK{Dr4g0ns_R0b0ts_3Ternal_W4r_1s_C0m1ng}

Trafic végétal

Les sources du challenge sont disponibles ici.

Enoncé: Dans les ruelles sombres où néons et vestiges médiévaux se côtoient, un trafiquant de plantes rares à la tête de plante est recherché pour ses herbes interdites aux propriétés mystérieuses. Une seule image floue de lui a été dénichée dans les archives d’un ancien réseau.

Votre mission : découvrez le nom complet de ce personnage pour le traquer.

Indice : Le personnage a été apercu pendant les JEP… Format de flag :

JDHACK{NOM_DE_L'INDIVIDU}

(en majuscules, avec des'dans le flag, espaces et tirets remplacés par_)

1. Analyse de l’image

Nous avons l’image suivante :

Une recherche sur Internet ne donne pas grand chose (à part des plantes Aloe Vera). Nous allons donc examiner les informations de l’image. Nous avons l’outil exiftool comme ceci : (Nous avons aussi beaucoup d’outils en ligne permettant de faire l’analyse)

exiftool personnage.png

Nous avons pas mal d’informations sur l’image mais nous pouvons voir les informations intéressantes suivantes :

Image Description : Paris , photo du trafiquant qui est recherche

User Comment : Paris

Nous avons donc l’information supplémentaire de la ville de Paris. Nous avancons un peu.

2. Recherches sur Internet

Avec l’information supplémentaire nous allons potentiellement pouvoir changer les résultats de recherche et trouver ce qui nous intéresse.

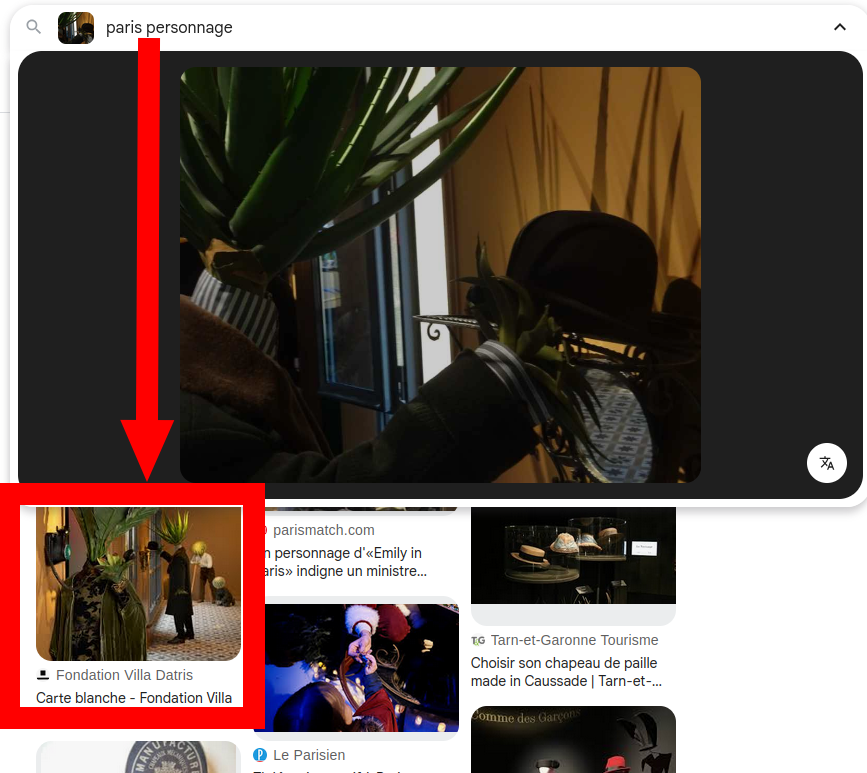

Nous tentons une recherche avec l’image et le texte paris personnage. (paris plante avec l’image fonctionne aussi très bien)

Nous obtenons quelque chose qui a l’air très intéressant :

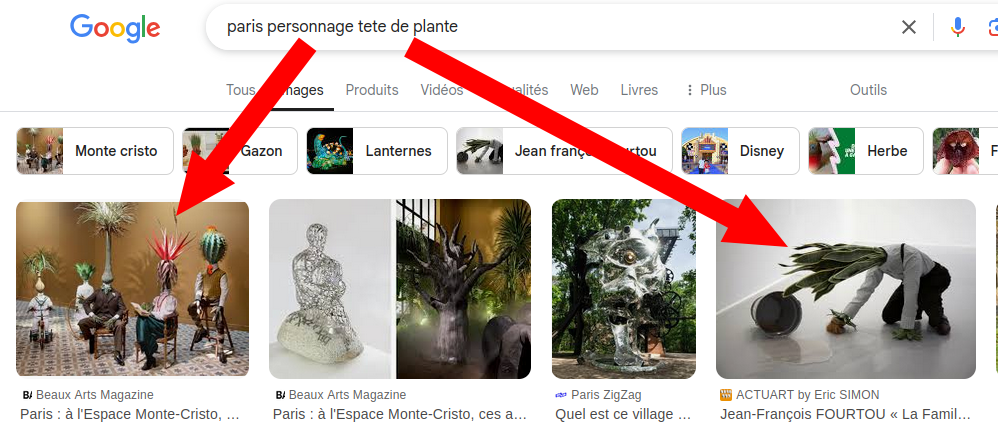

Une autre possibilité était de tenter une recherche Google sans l’image mais avec les informations que l’on recherche : paris personnage tete de plante.

3. Analyse des sites et prises d’informations

Encore du Monte Cristo ? Mais là c’est l’espace Monte Cristo. Nous regardons donc les informations par rapport à l’exposition des personnages avec des têtes de plantes. Nous analysons les informations que nous avons trouvés sur les sites en lien avec l’exposition (https://fondationvilladatris.fr/espace-monte-cristo/carte-blanche/, instagram de l’artiste, etc.).

Nous regroupons les différentes informations :

- Artiste : Jean-François Fourtou

- Exposition : Les mondes imaginaires

- Nom de famille des personnages : La Famille des Hybridus

- Date : 13/04/2024 - 15/12/2024 …

Cependant pas de nom du personnage que nous cherchons…

4. Recherches par rapport aux JEP

Nous avons un indice en plus : Le personnage a été apercu pendant les JEP…

Nous allons donc essayer de voir ce qui se trouve sur Internet par rapport aux JEP (Journées européennes du patrimoine). Nous faisons une recherche “les mondes imaginaires JEP”, “Jean-François Fourtou JEP” et analysons les résultats.

Nous pouvoir voir que nous avons plusieurs fois un post sur X qui est trouvé :

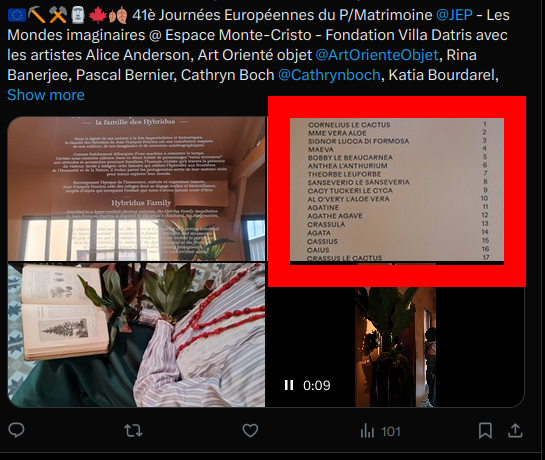

5. Nom du personnage et flag

Sur le post nous pouvons voir qu’il y a les noms des personnages, bingo !

Nous avons donc le nom du personnage, avec un peu de recherche en fonction de l’emplacement, ou alors avec le fait que la plante est un Aloe Vera nous obtenons le nom du personnage recherché :

AL_O'VERY_L'ALOE_VERA

Flag : JDHACK{AL_O'VERY_L'ALOE_VERA}